【Ivanti】

◆Ivanti CSA (まとめ)

https://vul.hatenadiary.com/entry/Ivanti_CSA

◆Ivanti Connect Secure (まとめ)

https://vul.hatenadiary.com/entry/Ivanti_Connect_Secure

◆CVE-2023-46805 (まとめ)

https://vul.hatenadiary.com/entry/CVE-2023-46805

◆CVE-2024-21887 (まとめ)

https://vul.hatenadiary.com/entry/CVE-2024-21887

【脆弱性内容】

| 公開日 |

登録日 |

CVE番号 |

NVD |

ベンダー |

CVSS v3 |

CWE |

脆弱性 |

KEV |

備考 |

|---|---|---|---|---|---|---|---|---|---|

| 2022/08/12 | 2021/12/08 | CVE-2021-44720 | NVD | Pulsesecure | 7.2(NVD) |

CWE-798 | ハードコードされた認証情報の使用 | Ivanti Connect Secure | |

| 2023/07/25 | 2023/06/13 | CVE-2023-35078 | NVD | Ivanti | 9.8(NVD) 10.0(Ivanti) |

CWE-287 | 不適切な認証 | ||

| 2023/07/31 | 2023/04/13 | CVE-2023-35081 | NVD | Ivanti | 7.2(NVD) 7.2(HackerOne) |

CWE-22 | パストラバーサル | ||

| 2023/08/07 | 2023/06/13 | CVE-2023-35082 | NVD | Ivanti | 9.8(NVD) 10.0(HackerOne) |

CWE-287 | 不適切な認証 | ||

| 2024/01/11 | 2023/10/27 | CVE-2023-46805 | NVD | Ivanti | 8.2(NVD) 8.2(HackerOne) |

CWE-287 | 不適切な認証 | ||

| 2024/01/11 | 2024/01/03 | CVE-2024-21887 | NVD | Ivanti | 9.1(NVD) 9.1(HackerOne) |

CWE-77 | コマンドインジェクション | ||

| 2024/01/31 | 2024/01/03 | CVE-2024-21888 | NVD | ベンダー | 8.8(NVD) 8.8(HackerOne) |

- | - | ||

| 2024/01/31 | 2024/01/03 | CVE-2024-21893 | NVD | ベンダー | 8.2(NVD) 8.2(HackerOne) |

CWE-918 | サーバサイドのリクエストフォージェリ | ||

| 2024/02/08 | 2024/01/04 | CVE-2024-22024 | NVD | Ivanti | 8.3(NVD) 8.3(HackerOne) |

CWE-611 | XML 外部エンティティ参照の不適切な制限 | ||

| 2024/03/20 | 2023/10/27 | CVE-2023-46808 | NVD | Ivanti | 9.9(Ivanti) |

- | - | ||

| 2024/03/20 | 2023/08/31 | CVE-2023-41724 | NVD | Ivanti | 9.6(Ivanti) |

- | - | ||

| 2024/04/04 | 2024/01/03 | CVE-2024-21894 | NVD | Ivanti | 8.2(HackerOne) |

- | - | ||

| 2024/04/04 | 2024/01/05 | CVE-2024-22053 | NVD | Ivanti | 8.2(HackerOne) |

- | - | ||

| 2024/04/04 | 2024/01/05 | CVE-2024-22052 | NVD | Ivanti | 7.5(HackerOne) |

- | - | ||

| 2024/04/04 | 2024/01/04 | CVE-2024-22023 | NVD | Ivanti | 5.3(HackerOne) |

- | - | ||

| 2024/08/13 | 2024/08/07 | CVE-2024-7593 | NVD | Ivanti | 9.8(Ivanti) |

CWE-287 CWE-303 |

不適切な認証 認証アルゴリズムの不適切な実装 |

||

| 2024/09/10 | 2024/08/26 | CVE-2024-8190 | NVD | Ivanti | 7.2(Ivanti) |

CWE-78 | OSコマンドインジェクション | 2024/09/13 | Ivanti CSA |

| 2024/09/19 | 2024/09/17 | CVE-2024-8963 | NVD | Ivanti | 9.1(NVD) 9.4(Ivanti) |

CWE-22 | パス・トラバーサル | 2024/09/19 | Ivanti CSA |

| 2024/10/08 | 2024/09/30 | CVE-2024-9380 | NVD | Ivanti | 7.2(Ivanti) |

CWE-78 CWE-77 |

OSコマンドインジェクション コマンドインジェクション |

2024/10/09 | Ivanti CSA |

| 2024/10/08 | 2024/09/30 | CVE-2024-9381 | NVD | Ivanti | 7.2(Ivanti) |

CWE-22 | パス・トラバーサル | Ivanti CSA | |

| 2024/10/08 | 2024/09/30 | CVE-2024-9379 | NVD | Ivanti | 7.2(NVD) 6.5(Ivanti) |

CWE-89 | CWE-89 | 2024/10/09 | Ivanti CSA |

| 2025/01/08 | 2025/01/06 | CVE-2025-0282 | NVD | Ivanti | 9.0(Ivanti) |

CWE-121 | スタックベースのバッファオーバーフロー | 2025/01/08 | Ivanti Connect Secure |

| 2025/01/08 | 2025/01/06 | CVE-2025-0283 | NVD | Ivanti | 7.0(Ivanti) |

CWE-121 | スタックベースのバッファオーバーフロー | Ivanti Connect Secure | |

| 2025/12/09 | 2025/09/16 | CVE-2025-10573 | NVD | Ivanti | 9.6(Ivanti) |

CWE-79 | クロスサイトスクリプティング | - | Endpoint Manager |

| 2025/12/09 | 2025-11-25 | CVE-2025-13659 | NVD | Ivanti | 8.8(Ivanti) |

CWE-913 | 動的に操作されるコードリソースの不適切な制御 | - | Endpoint Manager |

| 2025/12/09 | 2025/11/25 | CVE-2025-13661 | NVD | Ivanti | 7.1(Ivanti) |

CWE-22 | パス・トラバーサル | - | Endpoint Manager |

| 2025/12/09 | 2025/11/25 | CVE-2025-13662 | NVD | Ivanti | 7.8(Ivanti) |

CWE-347 | デジタル署名の不適切な検証 | - | Endpoint Manager |

- 「CVE-2023-35078」と「CVE-2023-35081」の二つを連携して使用する攻撃が行われている

【最新情報】

◆IvantiのVPN製品などに緊急の脆弱性、攻撃者が対策実施の妨害も (ZDNet, 2025/01/09 15:51)

https://japan.zdnet.com/article/35228110/

⇒ https://vul.hatenadiary.com/entry/2025/01/09/000000

◆米当局、Ivanti VPN製品のゼロデイ脆弱性で注意喚起 - 侵害なくとも初期化を (Security NEXT, 2025/01/09)

https://www.security-next.com/165976

⇒ https://vul.hatenadiary.com/entry/2025/01/09/000000_1

◆「Ivanti Connect Secure」などに深刻な脆弱性 - すでに悪用も (Security NEXT, 2025/01/09)

https://www.security-next.com/165969

⇒ https://vul.hatenadiary.com/entry/2025/01/09/000000_2

◆VPN製品「Ivanti Connect Secure」にゼロデイ脆弱性 悪用確認済みのため直ちに対処を (ITmedia, 2025/01/14 08:00)

https://www.itmedia.co.jp/enterprise/articles/2501/14/news062.html

⇒ https://vul.hatenadiary.com/entry/2025/01/14/000000

【ニュース】

■2023年

◆IvantiのMDM製品に脆弱性、ゼロデイ攻撃も発生 - 早急に対応を (Security NEXT, 2023/07/25)

https://www.security-next.com/148111

⇒ https://vul.hatenadiary.com/entry/2023/07/25/000000_1

◆IvantiのMDM製品にさらなるゼロデイ脆弱性 - 組み合わせて悪用 (Security NEXT, 2023/07/31)

https://www.security-next.com/148276

⇒ https://vul.hatenadiary.com/entry/2023/07/31/000000

◆「Ivanti EPMM」のゼロデイ脆弱性、ノルウェー政府も被害 - 侵害の確認を (Security NEXT, 2023/08/02)

https://www.security-next.com/148342

⇒ https://vul.hatenadiary.com/entry/2023/08/02/000000

◆「Ivanti EPMM」にあらたな脆弱性 - 当初発表から内容更新、対象範囲拡大 (Security NEXT, 2023/08/08)

https://www.security-next.com/148498

⇒ https://vul.hatenadiary.com/entry/2023/08/08/000000

■2024年

◇2024年1月

◆IvantiのVPN関連製品で2件の脆弱性報告、悪用攻撃も発生 (ZDNet, 2024/01/11 15:11)

https://japan.zdnet.com/article/35213751/

⇒ https://vul.hatenadiary.com/entry/2024/01/11/000000

◆IvantiのVPN製品にゼロデイ脆弱性 - パッチ準備中、緩和策の実施を (Security NEXT, 2024/01/11)

https://www.security-next.com/152494

⇒ https://vul.hatenadiary.com/entry/2024/01/11/000000_1

◆Ivanti製VPNに対する脆弱性攻撃の被害が拡大 - 少なくとも1700件の侵害 (Security NEXT, 2024/01/17)

https://www.security-next.com/152720

⇒ https://vul.hatenadiary.com/entry/2024/01/17/000000

◆IvantiのMDM製品に見つかった脆弱性に対する攻撃が発生 (Security NEXT, 2024/01/19)

https://www.security-next.com/152809

⇒ https://vul.hatenadiary.com/entry/2024/01/19/000000

◆Ivanti製VPN製品のゼロデイ脆弱性、PoCが公開 - 復旧時は再発防ぐ対応を (Security NEXT, 2024/01/19)

https://www.security-next.com/152832

⇒ https://vul.hatenadiary.com/entry/2024/01/19/000000_1

◆CISA、Ivanti製品の脆弱性に緊急指令を発行 - 軽減策の実施求める (マイナビニュース, 2024/01/22 12:21)

https://news.mynavi.jp/techplus/article/20240122-2867411/

⇒ https://vul.hatenadiary.com/entry/2024/01/22/000000

◆米政府、IvantiのVPN製品脆弱性を受けて緊急指令 (Security NEXT, 2024/01/22)

https://www.security-next.com/152848

⇒ https://vul.hatenadiary.com/entry/2024/01/22/000000_1

◆Ivanti製品、パッチ提供に遅れ - 緩和策を回避する攻撃も (Security NEXT, 2024/01/31)

https://www.security-next.com/153172

⇒ https://vul.hatenadiary.com/entry/2024/01/31/000000

◇2024年2月

◆CISA orders federal agencies to disconnect Ivanti VPN appliances by Saturday (BleepingComputer, 2024/02/01 08:49)

[CISA、連邦政府機関にIvanti VPNアプライアンスを土曜までに切断するよう命令]

https://www.bleepingcomputer.com/news/security/cisa-orders-federal-agencies-to-disconnect-ivanti-vpn-appliances-by-saturday/

⇒ https://vul.hatenadiary.com/entry/2024/02/01/000000_2

◆Ivantiがアップデートをリリース - あらたなゼロデイ脆弱性も公表 (Security NEXT, 2024/02/01)

https://www.security-next.com/153236

⇒ https://vul.hatenadiary.com/entry/2024/02/01/000000

◆Ivanti製品のあらたなゼロデイ脆弱性 - 米当局が3日以内の対応を要請 (Security NEXT, 2024/02/01)

https://www.security-next.com/153248

⇒ https://vul.hatenadiary.com/entry/2024/02/01/000000_1

◆IvantiのVPN製品脆弱性、限定的な攻撃から多様な攻撃へと発展 (Security NEXT, 2024/02/16)

https://www.security-next.com/153848

⇒ https://vul.hatenadiary.com/entry/2024/02/16/000000_2

◇2024年3月

◆Ivanti製品の侵害、以前のツールでは検証回避のおそれ (Security NEXT, 2024/03/01)

https://www.security-next.com/154321

⇒ https://vul.hatenadiary.com/entry/2024/03/01/000000_1

◆Ivanti、「外部整合性チェックツールICT」の機能強化版を公開 (Security NEXT, 2024/03/01)

https://www.security-next.com/154332

⇒ https://vul.hatenadiary.com/entry/2024/03/01/000000_2

◆Ivanti: Patch new Connect Secure auth bypass bug immediately (BleepingComputer, 2024/03/08 14:45)

[Ivanti:コネクト・セキュアの認証バイパス・バグを直ちに修正せよ]

https://www.bleepingcomputer.com/news/security/ivanti-patch-new-connect-secure-auth-bypass-bug-immediately/

⇒ https://vul.hatenadiary.com/entry/2024/03/08/000000

◆Ivantiの複数製品に深刻な脆弱性 - 早急なパッチ適用を強く推奨 (Security NEXT, 2024/03/22)

https://www.security-next.com/155099

⇒ https://vul.hatenadiary.com/entry/2024/03/22/000000

◇2024年4月

◆Ivanti fixes VPN gateway vulnerability allowing RCE, DoS attacks (BleepingComputer, )

[Ivanti、RCEやDoS攻撃を許すVPNゲートウェイの脆弱性を修正]

https://www.bleepingcomputer.com/news/security/ivanti-fixes-vpn-gateway-vulnerability-allowing-rce-dos-attacks/

⇒ https://vul.hatenadiary.com/entry/2024/04/03/000000_5

◆Ivantiのリモートアクセス製品に複数脆弱性 - アップデートが公開 (Security NEXT, 2024/04/05)

https://www.security-next.com/155647

⇒ https://vul.hatenadiary.com/entry/2024/04/05/000000

◆Ivanti warns of critical flaws in its Avalanche MDM solution (BleepingComputer, 2024/04/16 15:52)

[Ivanti社、Avalanche MDMソリューションに重大な欠陥があると警告]

https://www.bleepingcomputer.com/news/security/ivanti-warns-of-critical-flaws-in-its-avalanche-mdm-solution/

⇒ https://vul.hatenadiary.com/entry/2024/04/16/000000_1

◇2024年8月

◆Ivantiの複数製品に深刻な脆弱性 - アドバイザリを公開 (Security NEXT, 2024/08/14)

https://www.security-next.com/160780

⇒ https://vul.hatenadiary.com/entry/2024/08/14/000000

◇2024年9月

◆「Ivanti Endpoint Manager」に深刻な脆弱性 - 修正パッチを公開 (Security NEXT, 2024/09/11)

https://www.security-next.com/161742

⇒ https://vul.hatenadiary.com/entry/2024/09/11/000000

◆Ivanti、3製品に関するセキュリティアドバイザリを公開 (Security NEXT, 2024/09/12)

https://www.security-next.com/161766/2

⇒ https://vul.hatenadiary.com/entry/2024/09/12/000000_2

◆「Ivanti CSA」にあらたなゼロデイ脆弱性 - 前回パッチで偶然修正済み (Security NEXT, 2024/09/20)

https://www.security-next.com/162048

⇒ https://vul.hatenadiary.com/entry/2024/09/20/000000

◇2024年10月

◆「Ivanti CSA」にゼロデイ脆弱性 - 既知脆弱性と連鎖させた攻撃 (Security NEXT, 2024/10/09)

https://www.security-next.com/162748

⇒ https://vul.hatenadiary.com/entry/2024/10/09/000000

■2025年

◇2025年1月

◆IvantiのVPN製品などに緊急の脆弱性、攻撃者が対策実施の妨害も (ZDNet, 2025/01/09 15:51)

https://japan.zdnet.com/article/35228110/

⇒ https://vul.hatenadiary.com/entry/2025/01/09/000000

◆米当局、Ivanti VPN製品のゼロデイ脆弱性で注意喚起 - 侵害なくとも初期化を (Security NEXT, 2025/01/09)

https://www.security-next.com/165976

⇒ https://vul.hatenadiary.com/entry/2025/01/09/000000_1

◆「Ivanti Connect Secure」などに深刻な脆弱性 - すでに悪用も (Security NEXT, 2025/01/09)

https://www.security-next.com/165969

⇒ https://vul.hatenadiary.com/entry/2025/01/09/000000_2

◆VPN製品「Ivanti Connect Secure」にゼロデイ脆弱性 悪用確認済みのため直ちに対処を (ITmedia, 2025/01/14 08:00)

https://www.itmedia.co.jp/enterprise/articles/2501/14/news062.html

⇒ https://vul.hatenadiary.com/entry/2025/01/14/000000

◆CISA: Hackers still exploiting older Ivanti bugs to breach networks (BleepingComputer, 2025/01/23 11:51)

[CISA:ハッカーは依然として古いIvantiのバグを悪用してネットワークに侵入している]

https://www.bleepingcomputer.com/news/security/cisa-hackers-still-exploiting-older-ivanti-bugs-to-breach-networks/

⇒ https://vul.hatenadiary.com/entry/2025/01/23/000000

◇2025年2月

◆Ivanti脆弱性、国内でも12月下旬より悪用 - マルウェアにパッチ機能 (Security NEXT, 2025/02/13)

https://www.security-next.com/167215

⇒ https://vul.hatenadiary.com/entry/2025/02/13/000000

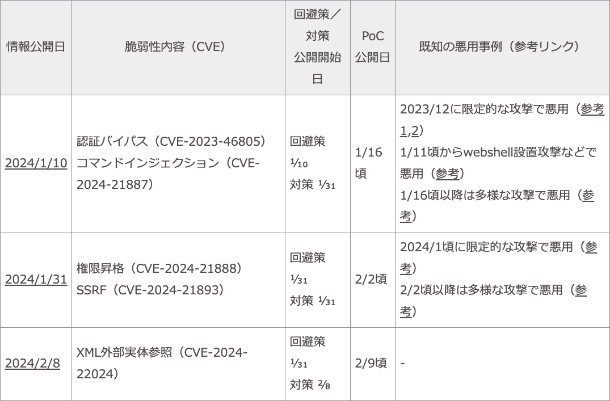

【図表】

出典: https://www.security-next.com/153848

【検索】

google: Ivanti

google:news: Ivanti

google: site:virustotal.com Ivanti

google: site:github.com Ivanti

■Bing

https://www.bing.com/search?q=Ivanti

https://www.bing.com/news/search?q=Ivanti

https://twitter.com/search?q=%23Ivanti

https://twitter.com/hashtag/Ivanti

【関連情報】

◆「Ivanti EPMM」のゼロデイ脆弱性、ノルウェー政府も被害 - 侵害の確認を (Security NEXT, 2023/08/02)

https://www.security-next.com/148342

⇒ https://incidents.hatenablog.com/entry/2023/08/02/000000 [TT Incident Log]

【関連まとめ記事】

◆ベンダー (まとめ)

https://vul.hatenadiary.com/entry/Vendor